I pericoli e le insidie dietro l’utilizzo dei software di controllo remoto

Chiedo scusa preventivamente a tutti i tecnici, ingegneri informatici che leggeranno un linguaggio volgare, non propriamente tecnico.

Nei giorni scorsi vi avevamo promesso un approfondimento riguardo lo Smart Working e le soluzioni che alcune aziende propongono, nello specifico la nota azienda tedesca TeamViewer. Riprendo un loro slogan che avevamo anticipato nello scorso articolo:

“Connettiti al tuo computer da remoto, senza bisogno di una VPN e senza limitazioni di sicurezza di rete ad ostacolarti”.

Iniziamo con una riflessione ovvero che l’investimento sulla sicurezza domestica non è mai come quello aziendale.

Ho detto una banalità? Decisamente si, lo è.

In passato sicuramente avrete trovato nella vostra vita un consulente informatico/privacy/27001/sicurezza (non continuo) che vi ha detto: “gli investimenti sulla rete IT aziendale devono proteggere x, y, z e tutto ciò che è presente in azienda”.

Allora perché ad oggi tutte queste cose sembrano non valere più?

Con la connessione VPN stai lavorando come se fossi nel tuo ufficio, il tuo computer è all’interno della rete aziendale ed è in un posto sicuro.

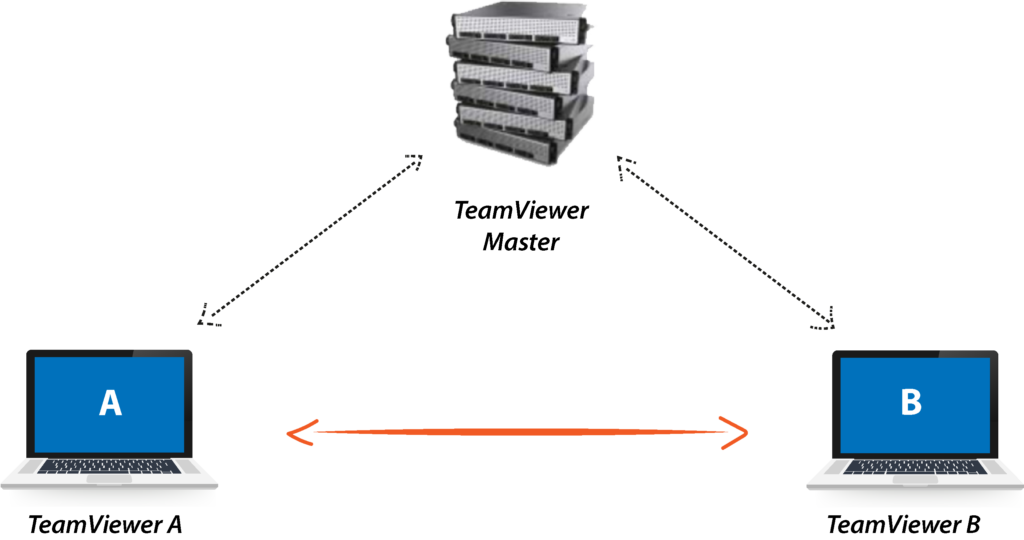

Con TeamViewer questo non avviene, la rete domestica viene messa in connessione con la rete aziendale aprendo una porta con l’esterno. È una tecnologia che semplifica l’accesso come dice Teamviewer stessa ma se metto in connessione una rete non sicura non apro una vulnerabilità?

Autenticazione e accessibilità

“Si ma per accedere ho una password, quindi sono sicuro e la connessione è crittografata AES a 256 bit e posso mettere l’autenticazione a due fattori ed oltrettutto è GDPR Compliance”

Ecco quello che potrebbe dirvi un consulente di Teamviewer o chi vuole coprire in parte l’uso di uno strumento che nasce per uno scopo e viene utilizzato per ben altro.

L’autenticazione a due fattori deve essere implementata obbligatoriamente per chiudere una falla da matita rossa.

Con Teamviewer host attivo ho sempre una porta in ascolto, ed una porta costantemente in ascolto può essere sfruttata da tutti. Inserire l’autenticazione a due fattori non fa entrare nessuno da quella porta con la mia identità (questo non vuol dire che non può entrare nessuno). La password di Teamviewer cambia tempo per motivi di sicurezza, non usa password complesse ed è l’unica protezione che si ha (se non implementiamo l’autenticazione a due fattori). Non sarebbe meglio rendere un po’ più complessa la vita a chi vuole hackerare i nostri sistemi?

Una connessione crittografata è una connessione sicura? Basta la crittografia per dormire sogni tranquilli?

La risposta è no.

Una connessione crittografata è una cosa ottima perché quando è attiva non può essere vista dall’esterno ma non significa essere protetti da tutto.

Vi faccio un esempio banale (giusto per farmi odiare da qualche informatico alla lettura): devo portare dei beni preziosi da un punto A ad un punto B, so benissimo che in questa strada ci sono dei ladri che aspettano solo il mio passaggio per impossessarsi dei miei beni. Decido, quindi, di usare un passaggio segreto dove nessuno può intercettarmi (questo è la nostra connessione crittografata).

Se però i miei valori vengono attaccati prima di partire? Se i ladri si impossessano dei miei valori al punto A? In quel caso i miei valori verranno sottratti e i ladri useranno il mio passaggio segreto per andare fino al punto B. E se nel mio punto B non viene impostato un controllo adeguato al mio furgone rischio di perdere tutto perché visto che il mezzo è nostro viene dato per scontato che sia sempre sicuro. Non c’è nessun controllo della connessione crittografata, si dà per scontato che il traffico sia sempre genuino.

In Teamviewer le scelte sono:

- Do un accesso o non lo do, sì o no. Se sì mi fido, se no chiudo tutto;

- Non c’è nessun controllo del traffico, il traffico è nascosto ma non è controllato;

- Non si possono controllare i file scambiati e le applicazione utilizzate: nel caso qualcuno riuscisse ad hackerare il vostro sistema non sapremo nemmeno cosa ha portato via e cosa ha utilizzato (non pensare obbligatoriamente ad un hacker incappucciato, può essere anche un tuo collaboratore).

Dopo aver letto la frase precedente contatta il tuo consulente privacy e chiedigli “Se non so quali dati ho perso è un problema?” Se non sai cosa ti hanno preso come fai a dimostrare che l’idea o quella cosa era tua?”. Prova a contattare l’azienda informatica che ti segue chidendogli “Se usano la mia connessione Teamviewer riesco a capire cosa stiano facendo quei malintenzionati?”

Altra questione non di poco conto riguarda quanti pc bisogna mantenere accesi.

Con Teamviewer per accedere alle risorse in ufficio occorre “atterrare” su almeno un PC per accedere alle stampanti condivise in rete, al gestionale su server e così via; se abbiamo reti con configurazioni più complesse potrebbero servire anche più pc accesi e accessibili da remoto e non presidiati.

Inoltre, parliamo di una connessione client to client, se il client/host di atterraggio diventasse irraggiungibile per qualsiasi causa (Es: servizio Teamviewer in blocco, problemi di connettività, anomalia HW/SW, ecc.) e succede più spesso di quanto si creda, sareste completamente tagliati fuori e senza possibilità di riconnettervi finchè qualcuno non ripristinerà l’operatività del PC offline.

Con una VPN una volta connessi sarete in grado di accedere alle risorse dell’ufficio proprio come se foste fisicamente in sede e connessi all’infrastruttura, senza dover così tener accesi computer in ascolto con Teamaviewer host non presidiato e diminuendo costi, consumi e rischi.

Teamviewer non è un alternativa alla VPN, sono due cose diverse.

Se riesco a fare una cosa con uno strumento non vuol dire che sia quello giusto.

Ritorniamo agli esempi banali: riesco a piantare un chiodo con un cacciavite? certo che sì, se lo pianto con la base di quest’ultimo. Non ho mai visto nessuno comprare i cacciaviti per piantare i chiodi (beh sto parlando prima che arrivasse il coronavirus).

Adesso, finita l’emergenza, visto che i martelli si possono comprare e le ferramenta riaprono possiamo finalmente comprare gli attrezzi giusti.

Certo è che se tutti dovranno piantare dei chiodi e nel mondo venderanno solo cacciaviti, il venditore di cacciaviti ti dirà sempre che sono nati anche per i chiodi.

Le connessioni VPN

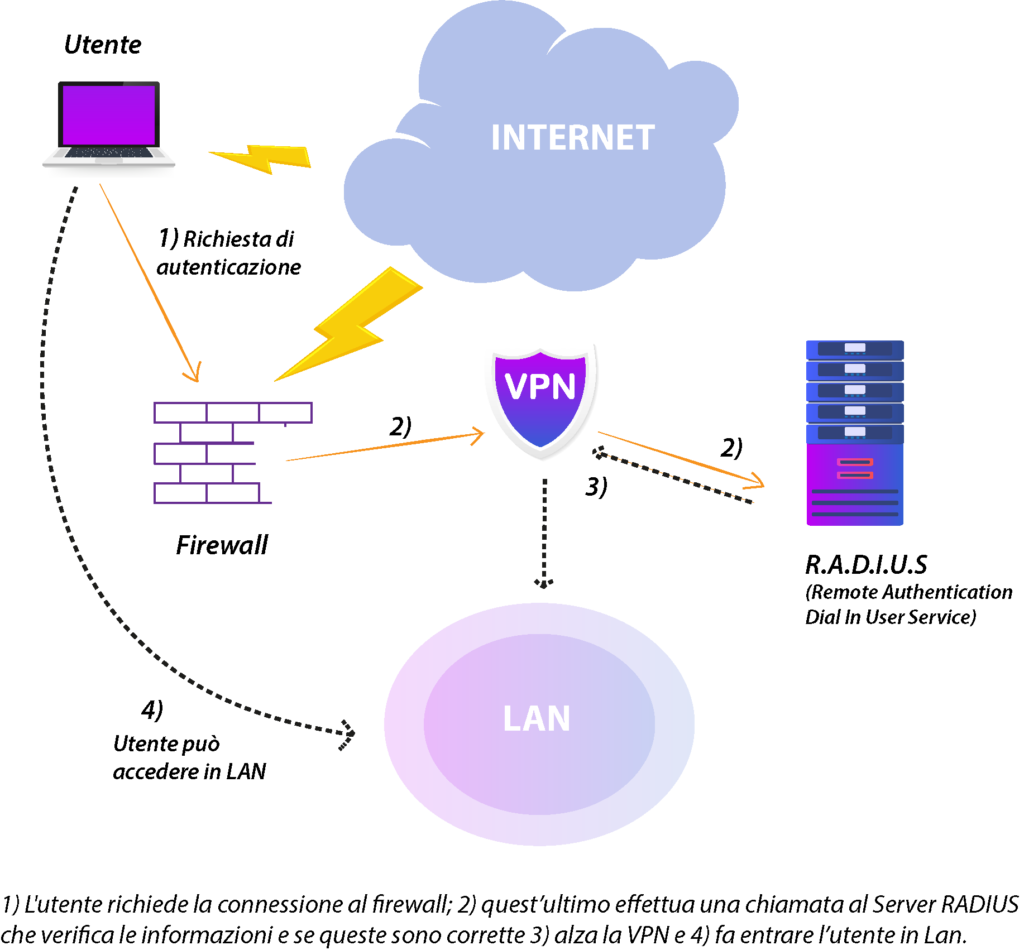

Le connessioni VPN SSL sono completamente diverse, nascono per lo smart working. Negli ultimi anni hanno implementato parametri di sicurezza alti, diventando (se configurate nella giusta maniera) delle connessioni stabili e sicure. I livelli di sicurezza possono essere diversi e la certificazione che la navigazione avvenga da un determinato device può essere fatta non solo da un unico server.

Il grande vantaggio della VPN è la completa gestione centralizzata delle connessioni: si conosce sempre a chi sono stati dati gli accessi. Le connessioni possono essere indirizzate a determinate risorse della rete; si ha la possibilità di indirizzare gli utenti. Avendo tracciatura delle connessioni riesco a capire cosa stia capitando all’interno della mia rete e si può revocare o cambiare i vari accessi.

Il controllo è fondamentale. Un‘ azienda che non ha il controllo della propria rete può avere dei grossi problemi di sicurezza e privacy.

Altro punto a favore delle VPN è che possono avvalersi dei servizi di sicurezza del Firewall; in questi ultimi 48 mesi la parola firewall l’avrai probabilmente sentita diverse volte soprattutto in ambito GDPR. Originariamente era il solamente “buttafuori” della mia rete, era (oggi lo è ancor di più) il filtro della mia rete. Un firewall senza servizi (vecchi Firewall) sono più sicuri di una connessione tramite un software che permette la connessione remota per il discorso degli accessi di cui vi ho fatto riferimento qualche riga fa.

Ma cosa vuol dire avere dei servizi a bordo del firewall?

Vuol dire integrare dei software di sicurezza all’interno della propria rete, è un concetto simile all’antivirus per il sistema operativo dei vostri computer.

Pensiamo sempre al nostro furgone portavalori che passa nel passaggio segreto, immaginiamo che durante il passaggio ci siano delle telecamere che controllino il tragitto, che i controlli possano riconoscere anche chi ci abbia rubato il furgone e sia vestito come noi.

Oltre a questo tipo di controllo e sicurezza, c’è l’esperienza degli altri Firewall della mia stessa marca, i Firewall moderni utilizzano la “memoria” di tutti i firewall del mondo. Se un furgone viene rubato, non appena si riconosce il ladro, vengono mandate le foto segnaletiche a tutti i buttafuori del mondo. È un concetto volgare di sicurezza cloud centralizzata.

Possiamo definire Teamviewer “alternativa” alla VPN?

Quando Teamviewer avrà una sicurezza simile sicuramente a quella offerta dal sistema VPN, la mia risposta è sì. Ad oggi vi consiglio di rivolgervi al vostro consulente informatico di fiducia ed implementare una soluzione che preveda un firewall con i servizi a bordo.